Descripción del escenario

Un cliente necesita poder acceder a los recursos de su oficina central desde una oficina remota (la delegación en adelante)de manera transparente para los usuarios, de tal manera que vean dichos recursos como si estuviesen en la LAN local.

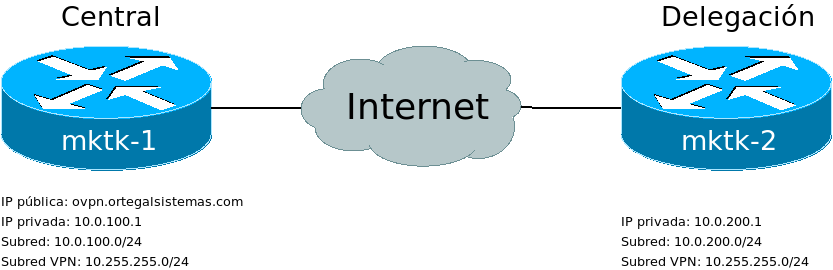

Ambas oficinas están conectadas a internet de banda ancha. La oficina central dispone de una IP fija (en mi ejemplo le asignaré el FQDN ovpn.ortegalsistemas.com). La IP de la delegación es dinamica y la asigna el proveedor mediante DHCP.

En éste escenario es factible la conexión punto a punto mediante un protocolo seguro como OpenVPN, a veces conocido también como túnel OpenVPN.

La idea es configurar un servidor OpenVPN en un router MikroTik en la oficina central que enrutará el tráfico entre Internet y la LAN interna. A dicho servidor OpenVPN se podrán conectar clientes desde Internet. En nuestro caso queremos instalar otro router en la delegación que hará las veces de cliente. De ésta manera ambas LANs quedarán conectadas mediante una la conexión cifrada entre ambos routers a traves de la red pública.

Adicionalmente utilizaremos el protocolo OSPF, para la configuración dinámica de las rutas entre ambos sitios.

En mi caso he utilizado dos routers MikroTik hAP lite, muy económicos pero a la vez muy fiables y versátiles.

Éste es el diagrama de la conexión:

Consideraciones previas

En nuestro ejemplo partimos de una configuración por defecto de RouterOS (el sistema operativo de MikroTik). En dicha configuración por defecto vienen establecidas reglas de firewall que bloquean todo el tráfico desde el interfaz WAN que no haya sido explícitamente permitido.

Es por tanto muy importante añadir reglas de firewall para permitir las conexiones al puerto 1194 tcp del servidor OpenVPN en el router mktk-1 y para permitir el tráfico OSPF tanto en mktk-1 como en mktk-2, de lo contrario la conexión entre ambos fallará.

Procedimiento mktk-1 (oficina central)

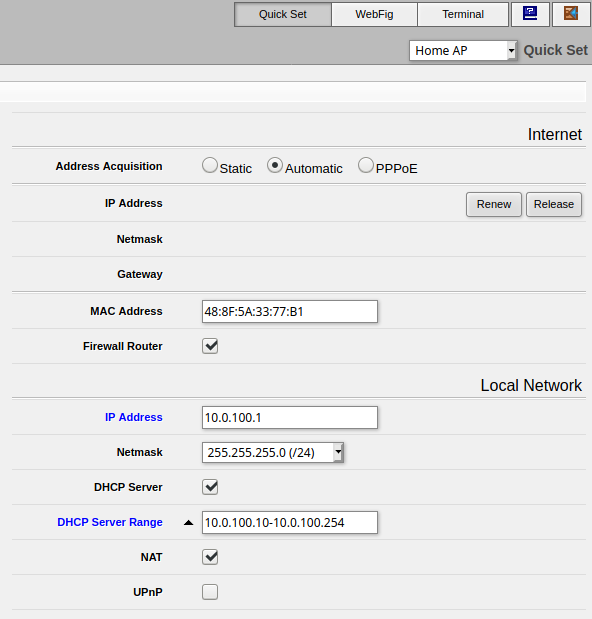

- Configuramos el router en modo Home-AP y asignamos la IP al router y el rango de IPs destinadas a DHCP:

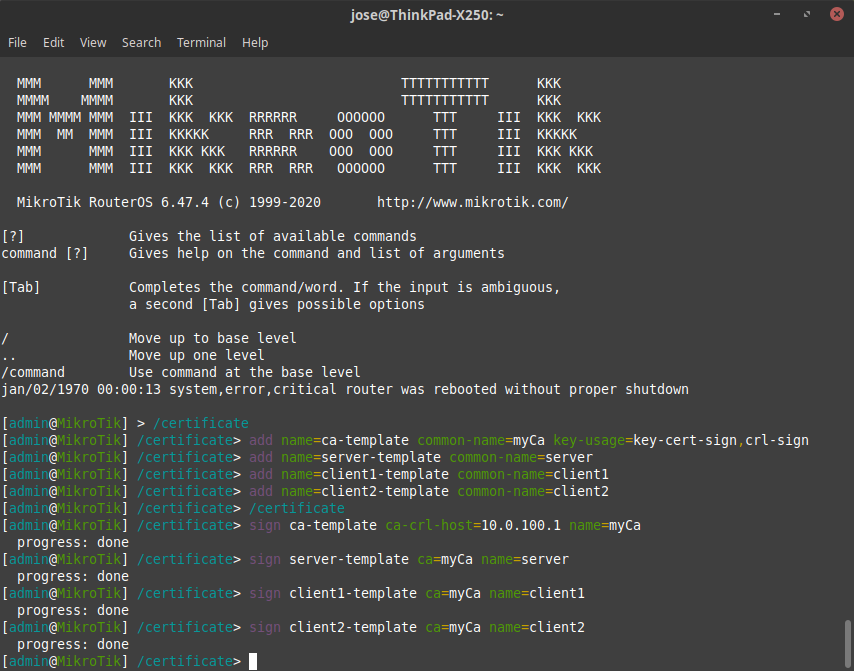

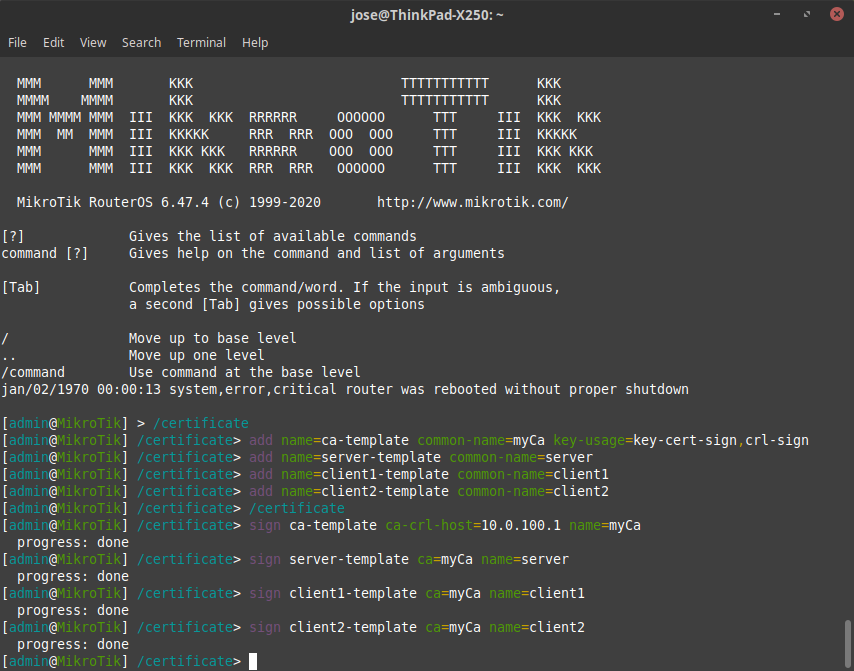

- Generamos certificados SSL para el router. Ésto es imprescindible para poder configurar el servidor OpenVPN posteriormente. Podemos generarlos a través del terminal con los siguientes comandos, extraídos de la wiki de MikroTik:

/certificate

add name=ca-template common-name=myCa key-usage=key-cert-sign,crl-sign

add name=server-template common-name=server

add name=client1-template common-name=client1

add name=client2-template common-name=client2/certificate

sign ca-template ca-crl-host=10.0.100.1 name=myCa

sign server-template ca=myCa name=server

sign client1-template ca=myCa name=client1

sign client2-template ca=myCa name=client2

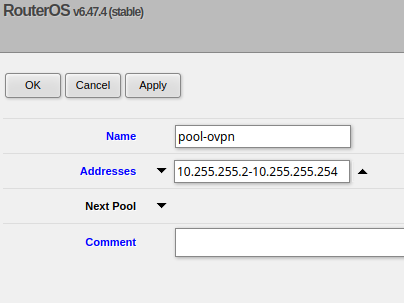

- Desde el menú IP > Pool creamos un nuevo pool al que asignaremos el rango de IPs 10.255.255.2-10.255.255.254 que será el que utilizaremos en nuestra VPN:

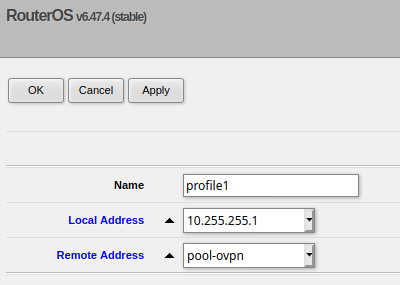

- Para configurar nuestro servidor OpenVPN necesitamos crear un nuevo perfil desde el menú PPP pestaña Profiles. Asignaremos 10.255.255.1 como IP local a nuestro router, y como IPs remotas seleccionaremos ovpn-pool, creado en el paso anterior.

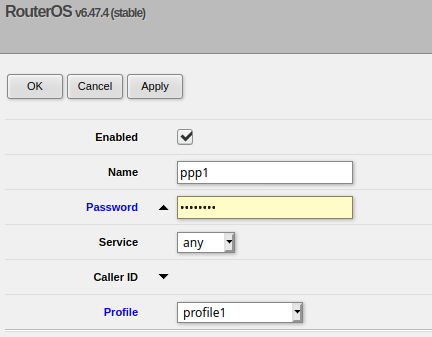

- A continuación, desde la pestaña Secrets generamos un usuario y contraseña para acceder a nuestro servidor OpenVPN.

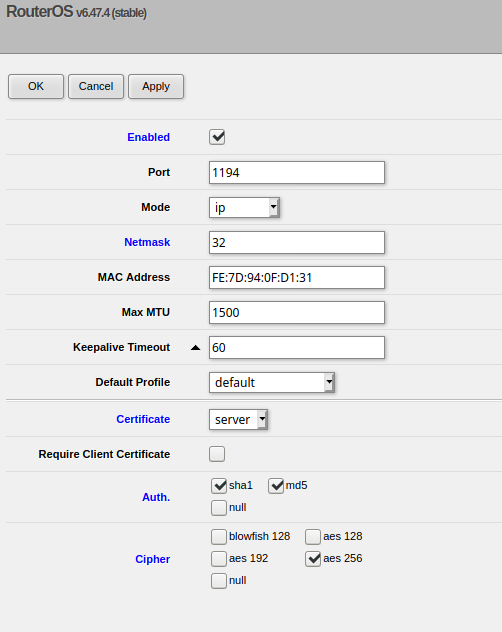

- Ahora en la pestaña Interface pulsamos el botón OVPN Server e introducimos la siguiente configuración:

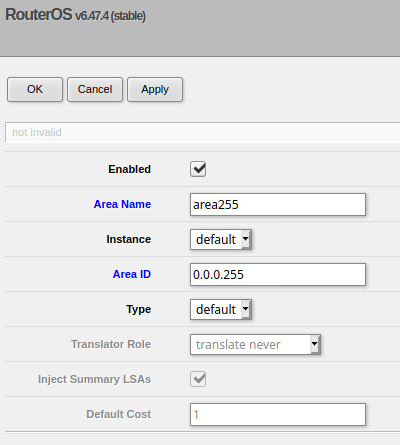

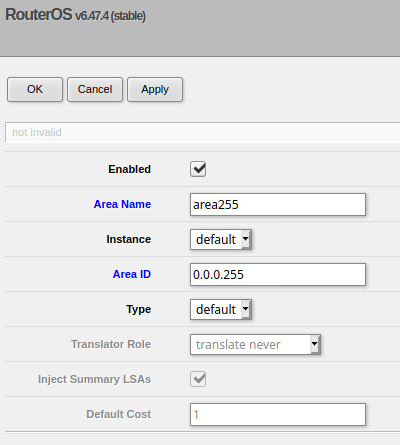

- Para configurar OSPF vamos al menú Routing > OSPF. En la pestaña Areas pulsamos Add new para crear una nueva área:

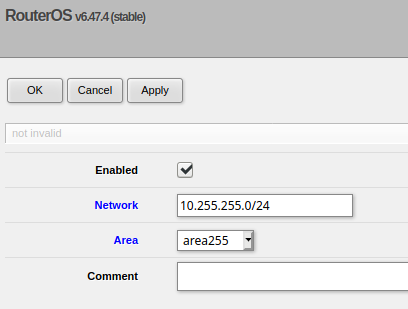

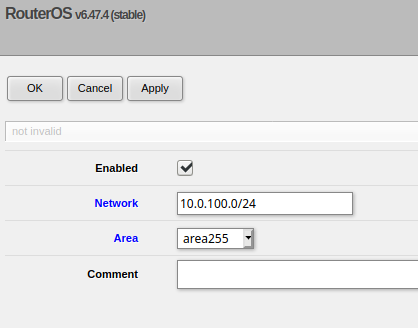

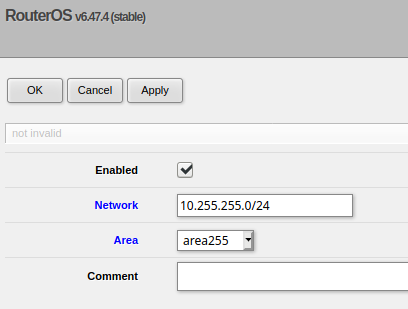

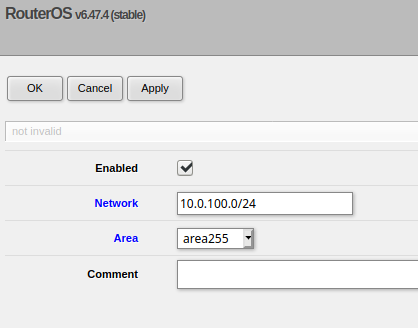

- En la pestaña Networks creamos éstas dos redes:

Procedimiento mktk-2 (delegación):

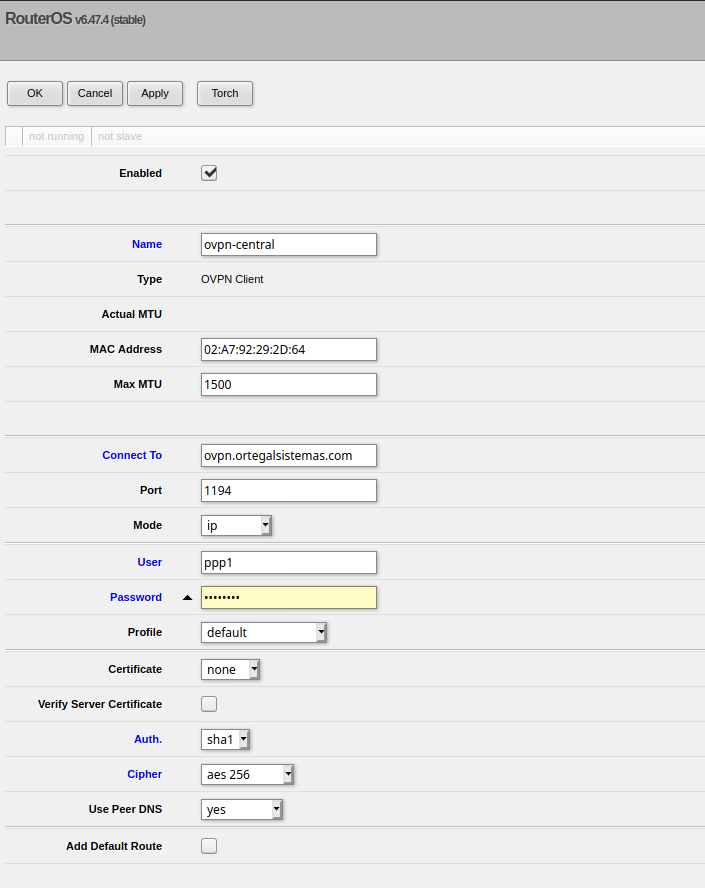

- En el menú PPP, pestaña Interface, pulsamos en Add new > OVPN client e introducimos los siguientes parámetros:

- Por último, para configurar OSPF repetimos el procedimiento anterior. Creamos una nueva área:

- Y en la pestaña Networks agregamos a nuestra área la subred de la VPN:

- Y agregamos tambén la subred de nuestra LAN:

Referencias

gregsowell.com – Configure OpenVPN in Mikrotik For Remote Offices

No responses yet